10 najbardziej znanych hackerów na świecie

Często słowo haker w powszechnie używanym języku ma wydźwięk zdecydowanie negatywny. Kojarzy nam się z zagrożeniem, niebezpieczeństwem w sieci i obawą przed utratą danych czy wirusami. Jak jednak pokazuje historia - hakerzy bardzo często wykorzystują swoją wiedzę i umiejętności do celów wyższych niż indywidualne korzyści. Ze względu na etyczne motywacje ich działań możemy dokonać podziału hakerów na białe kapelusze, czarne kapelusze i szare kapelusze.

Należy jednak pamiętać, że często granica pomiędzy określeniem kogoś jako "dobrego" lub "złego" hakera bywa płynna - i nie zawsze jednoznacznie można ich zdefiniować.

Robert Tappan Morris

Robert Tappan Morris - jest to informatyk, który skonstruował pierwszego w USA robaka komputerowego. Stworzony przez niego program miał zdolność mnożenia się w innych systemach. Robak dokonał znacznych szkód, gdyż nie działały poprawnie wbudowane w niego ograniczenia.

Za sparaliżowanie Internetu poprzez zarażenie wielu maszyn skazany został na trzy lata obserwacji sądowej, karę pieniężną, a także prace społeczne. Dodatkowo pokryć musiał koszty postępowania sądowego. Współcześnie Robert Tappan Morris pracuje jako wykładowca na Massachusetts Institute of Technology (MIT).

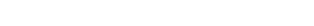

Adrian Lamo

Adrian Lamo - określany bywa często jako bezdomny haker, ponieważ prowadził "cygański" tryb życia, podróżował po Stanach Zjednoczonych, przebywał w opuszczonych budynkach i tam pomieszkiwał. Miejsce zamieszkania zmieniał bardzo często, a działania hakerskie prowadził z kafejek internetowych, komputerów w bibliotekach czy też komputerach uniwersyteckich. Jego działania dotyczyły w głównej mierze odszukiwania niedociągnięć i słabych punktów w sieciach komputerowych. Włamał się między innymi do Bank of America, Yahoo oraz New York Times.

Adrian Lamo dokonywał również ocen bezpieczeństwa sieci dla wielu przedsiębiorstw - jednak robił to całkowicie za darmo. Za włamanie do New York Times został skazany na dwadzieścia cztery miesiące sądowego dozoru a także kilka miesięcy aresztu domowego. Obecnie omawiany haker pracuje jako dziennikarz i pisze dla gazety American River Current. O swoich dokonaniach praktycznie nie mówi, nie komentuje swojej działalności, ani prowadzonego wcześniej trybu życia. Swoim krytykom odpowiada jedynie, że nie musi o sobie mówić, ani bronić się przed oskarżeniami, gdyż jego działania mówią same za siebie.

Kevin Poulsen

Kevin Poulsen - określany bywał Hannibalem Lecterem w zakresie przestępstw komputerowych. Jest to wybitna jednostka związana z światem hakerskim i jeden z najbardziej znanych crackerów na świecie. Jako haker podsłuchiwał prywatne rozmowy znanych osób, dokonywał włamań do komputerów wojskowych, a nawet do bazy danych FBI. Dokonał również włamania do stacji radiowej, która organizowała konkurs, w którym można było wygrać samochody.

Aby zgarnąć nagrodę używał fałszywych nazwisk. W 1995 roku został skazany na karę pozbawienia wolności na 51 miesięcy. Uiścić musiał również wysoką grzywnę. Współcześnie Kevin Poulsen jest zatrudniony w Wired News, pomagał również zwalczać internetową pornografię dziecięcą i pedofilię. Dokonania omawianego hakera w zakresie identyfikacji przestępców seksualnych zasługują na aprobatę i uznanie.

Jonathan James

Jonathan James - rozpoczął swoją przygodę z hakerstwem bardzo wcześnie, już jako nastolatek. Dokonał włamania do komputerów Departamentu Obrony USA. Na jego koncie jest także włamanie do NASA. Jonathan James z obawy przed karą za swoje działania popełnił samobójstwo - 2008 roku.

Kevin Mitnick

Kevin Mitnick - określany bywa często jako "Condor". Oskarżano go o włamania do ważnych systemów komputerowych w USA. W swoich włamaniach korzystał z zastosowania inżynierii społecznej. Za dokonania hakerskie spędził wiele lat w więzieniu, jednak sporo osób uważa go za pozytywną postać, która sprzeciwiała się bezwzględnym korporacjom.

Wyrok pozbawienia wolności odbywał w zupełnym odosobnieniu, a nawet po wyjściu na wolność jeszcze przez jakiś czas miał zakaz korzystania z Internetu. O Kevinie Mitnicku pojawiało się wiele książek - między innymi " Hacker i samuraj", "Ścigany - rozmowy z Kevinem Mitnickiem", czy też "Sztuka podstępu". Obecnie Mitnick jest zatrudniony na stanowisku konsultanta i prezesa w firmie Defensive Thinking. Zajmuje się ona kwestiami dotyczącymi bezpieczeństwa komputerów.

Tsutomu Shimomura

Tsutomu Shimomura - jest to znany ekspert w zakresie zabezpieczeń dotyczących komputerów. Pomagał w odszukaniu i namierzeniu omawianego wcześniej hakera Kevina Mitnicka. Początkowo działał jako haker, ale obecnie jest zatrudniony w centrum komputerowym w San Diego. Pracuje ponad to jako konsultant FBI oraz wojsk lotniczych USA. Ciekawostką jest, iż Tsutomu Shimomura jest dzieckiem znanego jako laureat Nagrody Nobla z chemii Osamu Shimomury.

Gary McKinnon

Gary McKinnon - określany bywa również pseudonimem "Solo". Oskarżony został o włamanie do amerykańskich komputerów wojskowych oraz NASA. Twierdził on, że zobaczył na serwerach NASA zdjęcia UFO, które nigdy nie były przekazane do wglądu publicznego. Zdiagnozowano u niego chorobę związaną z autyzmem - Zespół Aspergera.

Jonathan Bruce Postel

Jonathan Bruce Postel - jest to zdecydowanie pozytywna postać i biały kapelusz wśród hakerów. Brał udział w tworzeniu protokołu TCP i IP, jest jednym z kluczowych twórców Internetu. Do jego najważniejszych dokonań można zaliczyć między innymi: stworzenie pomysłu ogólnej budowy nazw domen; pomysł systemu automatycznych serwerów DNS; stworzenie PCEN; pomysł pierwszej wersji protokołu MTP oraz SMTP. Zmarł on w 1998 roku.

William N. Joy

William N. Joy - jest to programista amerykański oraz jeden z najważniejszych twórców korporacji Sun Microsystems. Zajmował się projektowaniem między innymi języka programowania Java oraz systemów Solaris. Jest ponad to członkiem National Academy of Engineering. Zaliczamy go zdecydowanie do pozytywnych postaci Internetu.

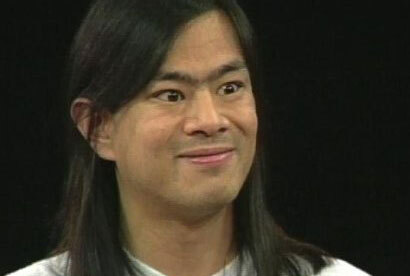

Richard Matthew Stallman

Richard Matthew Stallman - pozytywny haker, określany często terminem "rms". Jest jednym z kluczowych twórców wolnego oprogramowania i założycielem projektu GNU, a także Free Software Foundation.

Stworzył normy etyczne i prawne dla ruchu związanego z wolnym oprogramowaniem, jako innej możliwości w stosunku do programów o kodzie zamkniętym. Richard Matthew Stallman za swoją aktywność w zakresie informatyki został odznaczony licznymi wyróżnieniami - między innymi stypendium MacArthur Fellowship, nagrodą Takedy czy też nagrodą Linus Torvalds Award for Community Service.

Hakerzy internetowi często przyczyniają się do odkrycia mrocznych tajemnic, zweryfikowania nieprawidłowości na wysokich stanowiskach rządowych i przyśpieszają rozwój wielu aspektów informatyki. Część z nich zaliczyć możemy jednoznacznie do grona negatywnych postaci - wyłudzających pieniądze, dokonujących zniszczeń i oszustw. Inna część z nich usprawnia działania dotyczące sfery Internetu i przyczynia się do zwiększenia naszego bezpieczeństwa w sieci. Wiele hakerów nie może być jednak ocenianych jednoznacznie - pomimo niektórych negatywnych zachowań przyczyniają się bowiem do rozwoju informatyki, odszukania groźnych przestępców, a także pokazania słabości poszczególnych systemów.